网站被挂木马是一个常见的安全问题,其背后涉及多种技术和管理层面的原因,木马程序通常被黑客植入到网站服务器或网页文件中,目的是窃取用户数据、传播恶意软件、进行网络钓鱼或控制网站服务器,以下从技术漏洞、管理疏忽、外部攻击手段等多个角度详细分析网站被挂木马的原因。

网站程序本身存在安全漏洞是导致被挂木马的主要原因之一,许多网站使用的开源程序,如WordPress、Drupal、Joomla等,如果未及时更新到最新版本,可能会包含已知的安全漏洞,黑客可以利用这些漏洞上传恶意文件或执行恶意代码,SQL注入漏洞允许攻击者通过操作数据库来篡改网页内容,而文件包含漏洞则可能使服务器加载外部恶意脚本,自定义开发的网站程序如果未进行严格的安全审计,也可能存在逻辑漏洞或权限绕过问题,为木马植入提供可乘之机。

服务器环境配置不当也是重要原因,服务器操作系统、Web服务器软件(如Apache、Nginx)、数据库等组件如果未进行安全加固,默认配置可能存在风险,默认的管理员账户未修改密码、目录权限设置过于宽松(如777权限)、未禁用不必要的端口和服务等,都可能被黑客利用,服务器上运行的第三方软件(如FTP服务、邮件系统)如果存在漏洞,也可能成为攻击入口,云服务器环境中,如果安全组规则配置错误,允许恶意IP访问敏感端口,也会增加被入侵的风险。

第三,弱密码或密码泄露问题普遍存在,网站管理员使用的后台密码过于简单(如“123456”“admin”),或在多个平台重复使用密码,一旦密码被撞库或泄露,黑客即可轻易登录网站后台并植入木马,FTP或数据库连接密码如果强度不足,也可能被暴力破解,部分网站还使用默认数据库前缀或管理员用户名,进一步降低了攻击难度。

第四,文件上传功能存在漏洞是木马植入的常见途径,许多网站允许用户上传图片、文档等文件,但如果未对上传文件的类型、大小、内容进行严格校验,攻击者可能上传伪装成图片的Webshell木马程序,通过修改文件扩展名(如将.php文件改为.jpg文件)绕过上传检测,再利用漏洞修改文件名或路径执行恶意代码,一些网站编辑器或组件的文件上传功能也可能被利用,直接上传木马文件。

第五,社会工程学攻击和供应链攻击是隐蔽性较强的原因,黑客可能通过钓鱼邮件欺骗网站管理员点击恶意链接或下载附件,从而获取后台权限,网站使用的第三方插件、主题或CDN服务如果被植入木马,可能导致整个网站被感染,2025年流行的Supply Chain Attack中,黑客入侵了流行的WordPress插件开发商,通过更新插件的方式分发木马程序,导致大量网站被入侵。

第六,缺乏安全防护和监控机制,许多网站未安装Web应用防火墙(WAF),无法有效拦截SQL注入、XSS等攻击请求,服务器未开启日志审计功能,无法及时发现异常访问行为(如大量文件上传、数据库异常查询),未定期进行安全漏洞扫描和渗透测试,无法发现潜在的安全隐患,导致木马长期潜伏未被察觉。

第七,跨站脚本(XSS)漏洞可能导致网页被篡改,如果网站未对用户输入进行过滤和转义,攻击者可在网页中注入恶意脚本,当用户访问被篡改的页面时,木马代码会通过浏览器执行,从而窃取用户Cookie或跳转到恶意网站,XSS漏洞常出现在评论区、搜索框、用户资料等交互模块。

第八,服务器被其他网站牵连感染,如果一台虚拟服务器(VPS)上托管了多个网站,其中一个网站被挂木马后,黑客可能利用服务器权限横向攻击其他网站,共享主机环境中,如果其他网站存在漏洞,黑客可能通过服务器层面的漏洞(如弱密码的数据库)入侵整个服务器。

为降低网站被挂木马的风险,需采取综合措施,包括及时更新程序和组件、使用强密码并定期更换、配置服务器安全策略、限制文件上传功能、安装WAF和杀毒软件、定期备份数据等,加强员工安全意识培训,避免社会工程学攻击。

相关问答FAQs

Q1: 如何判断网站是否被挂木马?

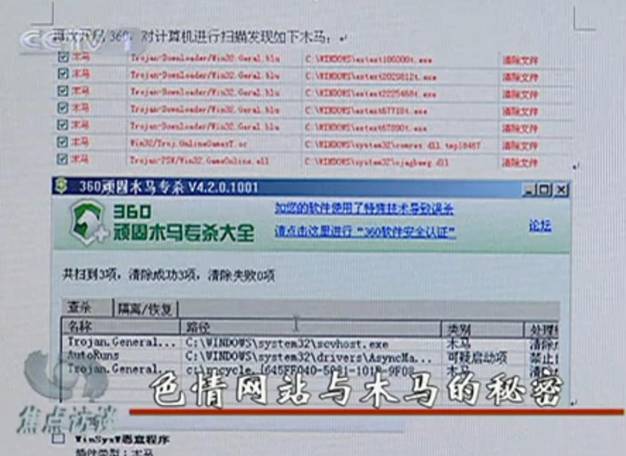

A1: 网站被挂木马可能表现为以下异常现象:网站首页被篡改(出现陌生内容或跳转链接)、访问速度突然变慢、浏览器安全软件提示风险、网站文件中出现未知后缀文件(如.php3、.phtml)、数据库中新增恶意数据、搜索引擎收录异常内容(如赌博、诈骗页面),可通过安全工具(如ClamAV、VirusTotal)扫描网站文件,或查看服务器日志分析异常访问行为。

Q2: 网站被挂木马后如何处理?

A2: 处理步骤包括:立即断开网站与网络的连接,防止木马进一步传播;备份被感染的数据(确保备份文件未感染);全量扫描网站文件和服务器,清除木马程序;重置所有密码(后台、FTP、数据库等);修复安全漏洞(更新程序、加固服务器配置);恢复网站前进行安全测试,确保无残留风险;通过Google Search Console等平台提交申诉,解除网站安全警告。