网站安全漏洞检测工具是保障网络安全的重要手段,通过自动化或半自动化的技术手段,对网站、应用程序及服务器进行全面扫描,识别潜在的安全隐患,帮助管理员及时修复漏洞,降低被攻击的风险,这类工具通常结合了静态分析、动态分析、模糊测试等多种技术,覆盖从代码层面到运行时环境的多个维度,是企业和组织构建防御体系的重要组成部分。

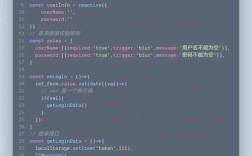

从技术原理来看,网站安全漏洞检测工具主要分为静态应用程序安全测试(SAST)、动态应用程序安全测试(DAST)、交互式应用程序安全测试(IAST)和软件成分分析(SCA)四大类,SAST工具通过扫描源代码或二进制文件,在不运行程序的情况下检测代码中的安全缺陷,如SQL注入、跨站脚本(XSS)等逻辑漏洞,适合在开发早期阶段介入,但可能产生误报,DAST工具则通过模拟黑客攻击,对正在运行的应用程序进行黑盒测试,检测实际运行环境中存在的漏洞,覆盖范围广但无法定位代码位置,IAST工具结合了SAST和DAST的优势,通过在运行时监控应用程序的内部状态,实现精准的漏洞定位,误报率较低,SCA工具专注于检测应用程序中使用的第三方组件和开源库,通过比对漏洞数据库,识别已知的安全漏洞,有效避免因依赖组件问题引发的安全风险。

在选择工具时,需根据实际需求综合考虑功能覆盖范围、扫描精度、性能影响、易用性及成本等因素,以下为常见工具类型及特点对比:

| 工具类型 | 优势 | 局限性 | 适用场景 |

|---|---|---|---|

| SAST工具 | 早期发现漏洞,定位代码位置,适合开发阶段 | 误报率较高,无法检测运行时漏洞 | 开发过程中的代码审计,CI/CD集成 |

| DAST工具 | 模拟真实攻击,检测运行时漏洞,无需源码 | 无法定位代码,扫描速度较慢 | 上线前的安全测试,生产环境扫描 |

| IAST工具 | 实时精准定位,低误报率,动态反馈 | 需要应用程序运行,对性能有轻微影响 | 测试环境与生产环境的实时监控 |

| SCA工具 | 快速识别开源组件漏洞,覆盖依赖关系 | 无法检测自定义代码漏洞 | 第三方组件管理,供应链安全审计 |

综合性安全平台(如OWASP ZAP、Burp Suite)集成了多种扫描技术,支持手动与自动化测试,并提供漏洞验证、报告生成等功能,适合需要全面安全检测的场景,对于大型企业,还可考虑云端安全扫描服务,如Qualys、Rapid7等,通过分布式部署实现大规模资产的快速检测。

值得注意的是,工具并非万能,检测结果需结合人工分析进行验证,DAST工具可能将正常业务操作误判为漏洞,而SAST工具可能因代码上下文理解不足产生误报,建议采用“工具+人工”的检测模式,并定期更新漏洞库和工具版本,以应对不断变化的攻击手段。

相关问答FAQs

Q1:网站安全漏洞检测工具能否100%发现所有漏洞?

A1:无法保证100%发现所有漏洞,工具的检测能力受限于技术原理、漏洞库更新频率、扫描配置等因素,例如零日漏洞(未公开的漏洞)可能未被工具收录,而复杂的业务逻辑漏洞需结合人工分析才能准确判断,工具检测结果应作为参考,需通过渗透测试、代码审计等方式进一步验证。

Q2:使用DAST工具进行扫描会影响网站正常运行吗?

A2:一般情况下,正规DAST工具(如OWASP ZAP)采用非破坏性扫描方式,通过模拟正常用户请求进行检测,不会对网站性能或数据造成影响,但部分高危漏洞检测(如SQL注入测试)可能因请求异常触发服务器防护机制,导致短暂响应延迟,建议在扫描前备份数据,并在低峰期进行测试,同时监控服务器状态,确保业务连续性。