2008 radius服务器是企业网络认证和授权架构中的重要组件,尤其在2008年前后,随着企业网络规模的扩大和远程访问需求的增长,其应用场景和技术实现得到了广泛关注,RADIUS(Remote Authentication Dial-In User Service)协议作为一种客户端/服务器协议,主要负责集中管理用户的网络访问权限,通过验证用户身份并配置相应的网络服务参数,确保网络资源的安全可控,在Windows Server 2008环境中,RADIUS服务通常通过网络策略服务器(Network Policy Server,NPS)角色实现,该角色不仅支持RADIUS协议,还集成了丰富的策略管理和审计功能,成为企业构建统一身份认证平台的核心工具。

从技术架构来看,Windows Server 2008中的RADIUS服务器(NPS)主要由三个核心部分组成:RADIUS客户端、NPS服务器和RADIUS代理,RADIUS客户端通常是网络设备,如无线接入点、VPN服务器、交换机等,负责接收用户访问请求并将其转发给NPS服务器;NPS服务器则负责处理认证请求,根据预设的策略验证用户凭证(如用户名、密码、证书等),并返回认证结果(接受/拒绝)及相应的属性配置(如IP地址、加密参数等);RADIUS代理则用于跨域转发请求,适用于多域环境下的统一认证场景,这种分层架构不仅提高了系统的可扩展性,还支持与活动目录(Active Directory)的无缝集成,实现用户账户的集中管理和动态策略分配。

在部署配置方面,Windows Server 2008的NPS角色安装过程相对简洁,通过服务器管理器的“添加角色”功能即可完成,安装完成后,管理员需要配置三个关键要素:RADIUS客户端、网络策略和连接请求策略,RADIUS客户端的配置需指定客户端的IP地址和共享密钥,确保通信的安全性;网络策略则定义了认证和授权的条件,如用户组成员身份、设备类型、访问时间等,并通过属性设置控制用户的网络访问权限;连接请求策略用于筛选进入的请求,通常基于客户端IP地址或请求类型进行初步判断,企业可以为VPN访问配置独立的网络策略,要求用户必须属于“VPN用户”安全组且使用双因素认证,而无线访问则可开放给所有域内员工,但强制执行WPA2-Enterprise加密。

安全性是RADIUS服务器部署中的重点考量,Windows Server 2008的NPS提供了多种安全机制:共享密钥的加密传输可有效防止中间人攻击,建议采用强密钥并定期更新;通过IPSec或VPN隧道封装RADIUS流量,可避免敏感信息在公网中暴露;NPS支持与证书服务集成,实现EAP-TLS等证书认证方式,相比传统的PAP/CHAP认证,安全性显著提升,日志审计功能也不可或缺,NPS可将所有认证请求记录到本地事件日志或集中式日志服务器,管理员可通过日志分析异常访问行为,及时发现潜在的安全威胁。

在实际应用场景中,2008 RADIUS服务器广泛服务于企业无线网络、VPN远程接入和802.1X网络准入控制,在无线网络部署中,无线接入点作为RADIUS客户端,将用户的802.1X认证请求转发至NPS服务器,NPS验证用户身份后动态分配VLAN和访问权限,实现不同部门用户的网络隔离,在VPN场景中,NPS可集成与RADIUS兼容的VPN服务器,根据用户身份限制访问资源,如销售团队仅能访问客户数据库,而财务团队则可访问财务系统,对于需要合规性审计的企业,NPS的详细日志记录功能可满足SOX、HIPPA等法规对访问控制的要求。

2008 RADIUS服务器也存在一定的局限性,其依赖Windows Server 2008操作系统,随着微软对Server 2008的支持终止,系统面临安全漏洞无法修复的风险;在超大规模部署场景下,NPS的性能可能成为瓶颈,尤其是在高并发认证请求时,需要通过负载均衡和集群优化;原生NPS对多租户和云环境的支持有限,难以直接适配现代混合云架构,许多企业已逐步将RADIUS服务迁移至更现代的平台,如Windows Server 2025/2025或云原生身份管理服务,但仍有不少遗留系统依赖2008 RADIUS服务器运行。

为了更直观地展示NPS的策略配置逻辑,以下列举典型网络策略的配置参数示例:

| 策略名称 | 条件设置 | 权限设置 |

|---|---|---|

| VPN访问策略 | 用户属于“远程访问”组;请求类型为VPN | 授权访问;设置IP地址池为192.168.10.0/24;启用MTU为1400 |

| 无线访问策略 | 设备类型为“802.1X无线”;时间在工作日8:00-18:00 | 授权访问;强制WPA2-Enterprise加密;设置VLAN为10 |

| 访客访问策略 | 用户属于“访客”组;MAC地址在允许列表中 | 授权访问;限制带宽为1Mbps;访问时间不超过8小时 |

2008 RADIUS服务器(NPS)在企业网络认证领域曾发挥了重要作用,其灵活的策略配置、与活动目录的深度集成以及丰富的安全特性,为构建可扩展的身份认证平台奠定了基础,随着技术演进和安全需求的提升,企业需逐步评估现有系统的风险,并规划向更现代平台的迁移路径,以兼顾安全性、合规性和业务连续性。

相关问答FAQs

Q1: 如何在Windows Server 2008中验证RADIUS服务器是否正常工作?

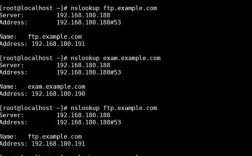

A1: 可通过以下步骤验证:1)在NPS服务器上启用“日志所有请求”选项;2)配置一台RADIUS客户端(如测试用的无线接入点)指向NPS服务器,并设置正确的共享密钥;3)使用测试客户端尝试连接网络,观察NPS事件日志(事件查看器>应用程序和服务日志>Microsoft>Windows>NPS Operational)中是否出现“认证成功”或“认证失败”事件;4)也可使用radtest命令行工具(需安装RADIUS客户端工具)发送测试请求,检查返回的认证结果代码(如Access-Accept表示成功)。

Q2: Windows Server 2008 RADIUS服务器如何与活动目录集成实现用户认证?

A2: 集成步骤如下:1)确保NPS服务器已加入域,并安装了“网络策略服务器”角色;2)在NPS管理控制台中,创建网络策略时,在“条件”部分选择“Windows组”,并指定需要认证的活动目录用户组(如“Domain Users”);3)在“约束”选项卡中,可设置允许的EAP类型(如EAP-MSCHAPv2或PEAP);4)若使用证书认证,需在NPS服务器上配置服务器证书,并将根证书分发至客户端;5)用户访问时,NPS会自动查询活动目录验证用户凭证,并根据组成员身份应用相应策略。