2008年,Telnet服务器在企业网络环境中仍被广泛使用,尽管其安全性问题已逐渐显现,Telnet是一种基于文本的网络协议,允许用户通过远程登录方式管理服务器、交换机或其他网络设备,在2008年,许多管理员仍依赖Telnet进行快速配置和故障排查,尤其是在资源受限或对安全性要求不高的场景中,随着网络安全威胁的增加,Telnet的明文传输特性使其成为攻击者的目标,这一矛盾在2008年尤为突出。

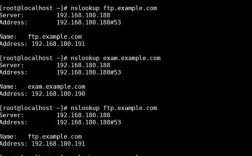

从技术角度来看,2008年的Telnet服务器实现多基于Windows Server或Linux操作系统,在Windows环境中,Telnet服务默认未启用,管理员需通过“添加或删除程序”中的“Windows功能”手动安装,Linux系统则通常通过xinetd或独立服务的形式提供Telnet支持,配置文件位于/etc/xinetd.d/telnet或/etc/inetd.conf,此时的Telnet服务器支持基本的认证机制,如用户名和密码验证,但数据传输未加密,这意味着所有信息(包括密码)都以明文形式在网络中传输,极易被嗅探工具截获。

2008年,企业对Telnet的使用呈现两极分化趋势,小型企业和开发团队因其简单易用而继续采用Telnet,例如在路由器配置、嵌入式设备调试等场景中;大型金融机构和政府机构已逐步转向更安全的替代方案,如SSH(Secure Shell),根据当时的行业报告,约60%的企业仍在使用Telnet,但其中超过30%已计划在未来两年内迁移至SSH,这一转变主要受到合规性要求(如PCI DSS)和数据泄露事件频发的影响。

为了平衡安全性和便利性,部分管理员在2008年采取了一些折中措施,通过VPN隧道封装Telnet流量,或限制Telnet服务的访问IP地址,仅允许来自特定管理网段的连接,一些企业部署了日志审计系统,记录所有Telnet会话以便事后追溯,这些措施仅能降低风险,无法从根本上解决Telnet的固有缺陷,下表对比了2008年Telnet与SSH的主要特性:

| 特性 | Telnet(2008年) | SSH(2008年) |

|---|---|---|

| 加密 | 不支持,明文传输 | 支持AES、3DES等加密算法 |

| 端口 | 默认23 | 默认22 |

| 认证方式 | 用户名/密码 | 密码、公钥、双因素认证 |

| 功能 | 基本远程命令执行 | 文件传输、端口转发、隧道加密 |

| 资源占用 | 低,适合低配设备 | 较高,但对现代服务器影响有限 |

2008年,Telnet服务器的安全性问题已引发广泛关注,当时,常见的攻击手段包括中间人攻击、暴力破解和会话劫持,攻击者可通过ARP欺骗拦截Telnet流量,或使用字典攻击猜测弱密码,微软和Linux社区已多次发布安全公告,提醒用户禁用不必要的Telnet服务,由于历史遗留系统兼容性问题和迁移成本,许多企业仍难以彻底淘汰Telnet。

尽管如此,2008年也标志着Telnet逐步退出主流舞台的转折点,开源社区和企业厂商开始大力推广SSH,例如OpenSSH的普及和商业SSH工具(如PuTTY)的成熟,教育机构也在课程中强调SSH的优势,培养新一代管理员的安全意识,到2008年底,SSH在服务器管理中的使用率已超过40%,并持续增长。

相关问答FAQs

-

问:2008年为什么仍有企业使用Telnet服务器,尽管其安全性较差?

答:主要原因包括三点:一是历史遗留系统依赖,部分老旧设备仅支持Telnet协议;二是低成本和易用性,Telnet无需复杂配置,适合资源有限的环境;三是特定场景需求,如嵌入式设备调试或临时网络故障排查,Telnet的轻量级特性仍具优势,随着安全意识提升,这些企业逐步转向SSH或混合方案。 -

问:2008年如何在不替换Telnet的情况下提升其安全性?

答:可采取以下措施:①通过IP白名单限制访问,仅允许管理网段连接;②部署网络入侵检测系统(IDS)监控异常登录行为;③结合VPN使用,将Telnet流量加密后传输;④定期更换密码并启用账户锁定策略,防止暴力破解,但这些措施仅为临时缓解,长期仍建议迁移至SSH。