在《我的世界》服务器管理中,"OP"(Operator)是拥有最高权限的角色,能够执行如命令方块使用、游戏模式切换、玩家管理等核心操作,若服务器存在漏洞被恶意利用,可能导致非授权玩家获取OP权限,即所谓的"bug刷OP"问题,这不仅破坏服务器的公平性,还可能引发恶意破坏、数据篡改等严重后果,本文将详细分析《我的世界》服务器bug刷OP的常见原因、影响、防范措施及应对方案,帮助服务器管理员保障服务器安全。

bug刷OP的常见原因与漏洞类型

《我的世界》服务器的漏洞可能来自多个层面,包括游戏版本缺陷、插件/模组冲突、配置错误以及第三方工具漏洞等,以下是几种典型的刷OP途径:

游戏版本自身漏洞

不同版本的《我的世界》(尤其是Java版与基岩版)可能存在未修复的安全漏洞。

- 命令方块漏洞:在早期版本中,通过特定命令组合(如

/give @p minecraft:command_block{BlockEntityTag:{Command:"op <玩家名>"}})可绕过权限限制,将命令方块交给普通玩家,进而执行OP赋予命令。 - 权限提升漏洞:部分版本(如1.8.9-1.12.2)的权限系统存在设计缺陷,普通玩家可通过

/opme等自定义命令(需配合漏洞或插件漏洞)直接获取权限。

插件/模组冲突与漏洞

服务器常用的插件(如Bukkit、Spigot、Paper)或模组(如Forge)若未及时更新,可能被利用来刷OP。

- 权限插件漏洞:若使用PermissionsEx、LuckPerms等权限管理插件,配置不当(如默认权限组包含

op.*)或插件版本存在已知漏洞(如CVE-2025-38545),攻击者可通过特定指令提升权限。 - 模组漏洞:部分模组(如一些自定义OP管理模组)可能存在代码缺陷,允许玩家通过物品合成、指令触发等方式绕过OP限制。

服务器配置错误

管理员在配置服务器时,若疏忽以下细节,可能为刷OP漏洞埋下隐患:

- 白名单/权限组未正确设置:未启用白名单或权限组划分不清晰,导致普通玩家可执行高危指令。

- 命令方块/作弊模式未限制:在生存服中未禁用命令方块,或允许玩家使用

/gamemode creative等指令,进而修改物品栏执行OP命令。 - 文件权限不当:服务器核心文件(如

ops.json、permissions.yml)权限设置过于宽松,导致非授权用户可修改OP列表。

第三方工具与恶意行为

- 作弊客户端/模组:部分玩家使用恶意修改的客户端(如Hacked Client)或模组,通过注入代码或拦截数据包的方式,伪造OP权限请求。

- 社会工程学攻击:攻击者可能通过诱导管理员执行恶意命令(如

/op <攻击者名>)或获取后台密码,进而手动添加OP。

bug刷OP的严重影响

一旦服务器发生刷OP事件,后果可能十分严重,具体表现为:

服务器秩序崩溃

恶意OP玩家可能滥用权限,

- 使用

/kill @a指令屠杀所有玩家; - 用

/gamemode survival @a强制将玩家切换到生存模式,破坏游戏体验; - 删除地图核心建筑或刷恶意方块(如TNT、岩浆)导致地形损毁。

数据安全与隐私泄露

- 世界文件损坏:恶意玩家可能通过

/setblock或/fill指令覆盖关键地形,或删除/world目录下的重要文件,导致世界数据不可恢复。 - 玩家数据泄露:若攻击者获取OP权限后访问服务器后台,可能窃取玩家隐私信息(如IP地址、游戏内财产)。

服务器声誉与玩家流失

刷OP事件会导致玩家对服务器失去信任,尤其是生存服、PVP服等依赖公平性的服务器,可能因恶性事件导致大量玩家退服,甚至影响服务器在社区中的口碑。

防范措施:从源头杜绝刷OP漏洞

服务器管理员需从“技术+管理”双维度入手,构建多层次防护体系,具体措施如下:

保持游戏与插件/模组版本更新

- 及时更新核心版本:关注Mojang官方公告,将服务器升级至最新稳定版本(如Paper 1.20.1+),避免利用已知版本漏洞的攻击。

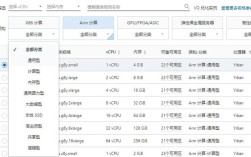

- 更新插件/模组:通过Spigot Resources、CurseForge等平台定期检查插件/模组更新,优先修复标记为“Security Fix”的版本,LuckPerms需更新至最新版本以修复权限绕过漏洞。

严格配置权限与命令限制

- 精细化权限管理:使用LuckPerms等插件,为不同玩家组(如Admin、Moderator、Player)分配最小必要权限,避免普通玩家接触

op.*、minecraft.command.op等高危指令。

示例权限配置(LuckPerms):group: Player: permissions: - -minecraft.command.op - -minecraft.command.gamemode Moderator: permissions: - minecraft.command.gamemode Survival - minecraft.command.kick - 禁用高危指令:通过插件(如CommandBlocker、EssentialsX)禁用

/op、/stop、/reload等指令,或限制仅对OP组开放,在plugin.yml中添加commands: op: permission: op.command.op。

加强服务器基础安全配置

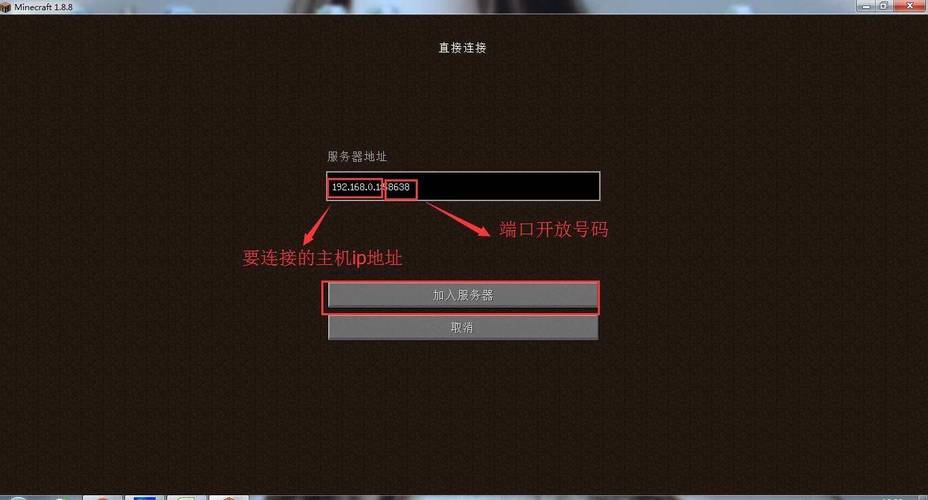

- 启用白名单:在

server.properties中设置white-list=true,仅允许信任玩家加入,并通过/whitelist add <玩家名>手动管理。 - 限制命令方块使用:在生存服中,通过

/gamerule commandBlockOutput false禁用命令方块输出,或使用插件(如CoreProtect)监控命令方块操作。 - 文件权限加固:设置

ops.json、server.properties等关键文件为只读权限(Linux系统可通过chmod 644 ops.json),防止非授权修改。

监控与日志分析

- 启用详细日志:在

server.properties中设置view-distance=10(减少日志冗余)、sync-chunk-writes=false(提升性能),并开启logging=true,记录玩家指令、OP变更等关键操作。 - 使用监控插件:通过LiteBans、AdvancedBan等插件记录玩家行为,或使用数据可视化工具(如Grafana)分析日志,及时发现异常指令(如短时间内大量

/tp、/give操作)。

防范恶意客户端与外部攻击

- 安装反作弊插件:使用GriefPrevention、WorldGuard等插件检测异常行为(如瞬间破坏方块、飞行作弊),并结合NoCheatPlus等反作弊客户端拦截恶意操作。

- 限制网络访问:通过防火墙(如iptables)限制非必要端口(如25565)的外部访问,仅允许IP白名单内的设备连接服务器。

事件应对:若已发生刷OP如何处理?

若服务器不幸出现刷OP事件,需立即采取以下措施止损:

紧急止损

- 踢出恶意玩家:通过控制台执行

/kick <恶意玩家名> Hacking,并立即加入黑名单(/ban <玩家名>)。 - 撤销OP权限:在控制台执行

/op <管理员名>(确保当前有OP权限),随后执行/deop <恶意玩家名>,或手动编辑ops.json删除恶意玩家记录。

数据恢复与安全加固

- 备份世界文件:若已开启自动备份(如使用Multiverse-Core插件),恢复到事件发生前的备份;若未备份,可通过

/seed指令获取世界种子,重新生成部分地形。 - 全面排查漏洞:检查插件版本、配置文件、日志记录,定位漏洞根源(如是否为某插件漏洞),并更新或卸载问题插件。

- 重置权限与密码:重置所有管理员账户密码,修改服务器后台(如Web端)登录凭证,并重新审核权限组配置。

通知玩家与社区

- 发布公告:在服务器官网或QQ群中说明事件原因、处理结果及后续安全措施,争取玩家理解。

- 补偿机制:若玩家因事件损失严重,可通过发放游戏内物品、称号等方式进行补偿,维护玩家关系。

相关问答FAQs

问题1:如何判断服务器是否被刷OP?

解答:可通过以下迹象初步判断:

- 玩家反馈突然被杀、物品丢失或游戏模式被强制切换;

- 控制台日志中出现大量

/op、/gamemode等高危指令记录(非管理员操作); - 服务器地图出现异常建筑(如恶意刷屏的TNT塔)或核心文件被修改。

建议定期检查ops.json文件权限和玩家权限组,结合监控插件实时预警异常行为。

问题2:普通玩家如何防止自己误触刷OP漏洞?

解答:普通玩家虽无法主动利用漏洞,但可通过以下方式降低风险:

- 不使用来路不明的客户端或模组:尤其是标注“OP权限”“免费VIP”的作弊客户端,可能携带恶意代码;

- 不执行陌生人发的指令:如

/op <玩家名>、/execute @p ~ ~ ~ /op <攻击者名>等高危指令,即使声称是“管理命令”也可能是陷阱; - 选择正规服务器:优先选择启用白名单、有成熟反作弊机制和管理团队的服务器,避免加入无审核的“野服”。