网站被攻击导致无法打开,是一个非常紧急且令人焦虑的情况,请不要慌张,按照以下步骤,你可以系统性地排查问题、尝试恢复,并加强网站的防御能力。

整个过程可以分为三个阶段:紧急响应与排查、恢复与清理、加固与预防。

第一阶段:紧急响应与排查 (先让网站能访问)

这个阶段的目标是快速判断攻击类型,并尝试恢复网站的基本访问。

第1步:确认攻击类型

不同的攻击,处理方式不同,首先登录你的服务器后台(通过SSH或VNC控制台),查看一下状况。

-

服务器是否完全无响应?

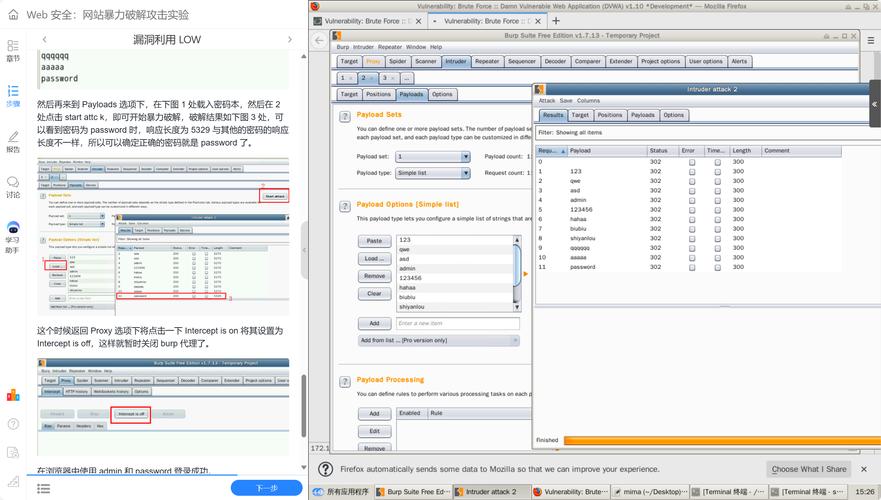

(图片来源网络,侵删)

(图片来源网络,侵删)- 现象:Ping不通IP,SSH也连不上。

- 可能攻击:DDoS/CC攻击,海量请求耗尽了服务器的网络资源或CPU/内存。

- 怎么办:立即联系你的服务器提供商(如阿里云、腾讯云、Vultr、DigitalOcean等),他们有专业的流量清洗中心,可以帮你抵御和清洗攻击流量,这是最直接有效的方法。

-

网站打开极慢或加载超时?

- 现象:能Ping通IP,也能SSH登录,但浏览器打开网站要等很久,甚至超时。

- 可能攻击:CC攻击,攻击者用大量“正常”但高消耗的请求(如频繁查询数据库、动态页面)来拖垮你的服务器。

- 怎么办:

- 检查服务器资源:在SSH中输入

top或htop命令,查看CPU和内存占用是否100%。 - 检查网络连接:输入

netstat -an | grep :80或netstat -an | grep :443,查看有多少个ESTABLISHED(已建立)的连接,如果数量异常多(比如几千、几万),基本可以确定是CC攻击。

- 检查服务器资源:在SSH中输入

-

网站能打开,但内容被篡改或出现非法信息?

- 现象:首页被换成黑客的页面,或被植入恶意代码、跳转到其他网站。

- 可能攻击:网站入侵/篡改,黑客利用漏洞(如WordPress、PHP漏洞)获取了服务器权限。

- 怎么办:不要立即覆盖网站文件! 先进入第3阶段“恢复与清理”。

-

网站部分页面或功能无法访问?

- 现象:只有某个动态页面(如登录、搜索)打不开,静态页面(如首页、关于我们)正常。

- 可能攻击:SQL注入、文件包含等,攻击者利用代码漏洞破坏了特定功能。

- 怎么办:需要检查网站源码,找到被利用的漏洞点并进行修复。

第2步:初步自救措施(针对DDoS/CC攻击)

如果确认是流量型攻击,在联系服务商的同时,可以尝试以下操作:

- 暂时关闭网站:在服务器上停止Web服务(如Nginx, Apache),可以释放一些资源,但治标不治本。

- 停止Nginx:

sudo systemctl stop nginx - 停止Apache:

sudo systemctl stop httpd

- 停止Nginx:

- 启用防火墙/安全组:登录你的云服务商控制台,在“安全组”或“防火墙”规则中,暂时封禁所有IP,只开放你自己的IP地址(SSH端口),这可以防止攻击者进一步登录你的服务器。

- 在安全组入站规则中,删除所有规则,然后添加一条规则:源IP设为你的公网IP,端口为SSH(22),授权对象为“我自己的IP”。

第二阶段:恢复与清理 (针对网站入侵)

如果网站被篡改,说明服务器已经被控制。重置和清理是必须的。

第3步:备份证据(非常重要!)

在清理之前,先取证,以便后续分析原因和追责。

- 备份被篡改的文件:将黑客留下的页面、木马文件等打包下载。

- 备份服务器日志:下载Web服务器日志(如Nginx的

/var/log/nginx/access.log)和系统日志(/var/log/messages或/var/log/auth.log)。 - 备份数据库:导出整个数据库。

第4步:彻底清理和重置(最推荐的方法)

“斩草除根”是最安全的选择,不要试图去“修复”被入侵的系统,因为你无法确定还有多少后门。

- 停止所有服务:

sudo systemctl stop nginx mysql php-fpm等。 - 格式化系统盘:这是最彻底的方法。格式化你存放网站和数据的所有分区(如

/var/www,/home),但不要格式化系统盘本身(如果网站和系统在同一盘符,则重装整个系统)。 - 重装Web环境和数据库:全新安装Nginx/Apache、MySQL、PHP等。

- 从干净备份中恢复网站文件和数据库:确保你恢复的备份是攻击发生前的干净备份! 如果没有干净备份,那么你可能需要放弃所有数据。

- 修改所有密码:

- 服务器root密码

- 数据库所有用户密码

- FTP/SFTP密码

- 后台管理员密码(如WordPress, Drupal等)

- 所有其他相关服务的密码。

第5步:手动检查(如果你选择不重装系统)

如果你有信心且时间充裕,可以手动清理,但这非常耗时且容易遗漏。

- 检查所有文件:使用

find命令查找最近被修改的文件。find /path/to/your/website -mtime -7 -ls(查找最近7天内被修改的文件)- 仔细检查这些文件,特别是

.php,.js文件中是否被加入了恶意代码(如base64编码的、远程包含的代码)。

- 检查隐藏文件:黑客常在目录下创建 , , 等隐藏的木马文件。

find /path/to/your/website -name ".*"

- 检查定时任务:黑客可能会用

cron设置后门。crontab -l(查看当前用户的定时任务)cat /etc/crontab(查看系统定时任务)ls -la /etc/cron.*(查看cron.hourly, cron.daily等目录)

- 检查系统启动项:检查

/etc/rc.local或systemctl list-units --type=service中是否有可疑的自启动服务。

第三阶段:加固与预防(亡羊补牢)

网站恢复后,必须立即加固,防止再次被攻击。

第6步:软件层面加固

- 保持更新:立即更新你的服务器操作系统、Web服务器(Nginx/Apache)、数据库、PHP/Python/Java运行环境,以及你使用的所有CMS(如WordPress, Joomla)和插件/主题。绝大多数攻击都利用了已知漏洞。

- 使用强密码和双因素认证(2FA):为所有后台和管理员账户设置足够复杂的密码(大小写+数字+符号,长度>16位),并开启双因素认证。

- 最小权限原则:

- 为网站设置一个专门的非root用户,并给予其最小的文件权限(通常是755或644)。

- 数据库用户权限只授予

SELECT,INSERT,UPDATE,DELETE等必要权限,不要给FILE或GRANT权限。

- 安全配置:

- 禁用目录列表:在Nginx/Apache配置中,确保

autoindex off。 - 隐藏PHP版本:在PHP配置中设置

expose_php = Off。 - 修改默认后台地址:不要使用

/wp-admin或/admin这样的默认路径。 - 安装安全插件:如果你用WordPress,安装并配置Wordfence、Sucuri Security等专业的安全插件。

- 禁用目录列表:在Nginx/Apache配置中,确保

第7步:服务器和网络安全

- 配置防火墙:使用

ufw(Ubuntu/Debian) 或firewalld(CentOS/RHEL) 只开放必要的端口(如80, 443, 22)。 - 使用Web应用防火墙:这是防御CC和SQL注入等应用层攻击的最有效手段。

- 云WAF:如阿里云、腾讯云、Cloudflare、Sucuri等都提供WAF服务,配置简单,效果显著。强烈推荐!

- 自建WAF:如ModSecurity,但配置复杂,需要专业知识。

- 定期备份:**建立自动化的