⚠️ 严重警告:Windows Server 2003 已于 2025 年 7 月 14 日正式停止所有支持(包括安全更新)

强烈建议不要在任何公共互联网或处理敏感数据的网络环境中使用 Windows Server 2003。

使用它意味着您的服务器将面临极高的安全风险,因为它无法接收任何安全补丁,极易成为病毒、勒索软件和黑客攻击的目标,它也无法运行新版软件,与现代硬件和云服务的兼容性极差。

如果您仍然需要了解或管理一台遗留的 Windows Server 2003 服务器(在一个完全隔离的内部网络中进行一些旧设备测试),以下信息将为您提供全面的参考。

远程连接 Windows Server 2003 的主要方式

Windows Server 2003 提供了多种远程管理方式,最常用的是以下两种:

远程桌面连接

这是最常用、功能最强大的图形化远程管理方式,相当于坐在服务器的操作台前。

- 协议: RDP (Remote Desktop Protocol)

- 端口:

3389(TCP) - 客户端:

- Windows 客户端: 任何 Windows 版本(XP, 7, 10, 11, Server 等)都内置了“远程桌面连接”程序。

- macOS 客户端: 可以使用 Microsoft Remote Desktop 官方应用(在 App Store 可下载)。

- Linux 客户端: 可以使用

rdesktop或freerdp等命令行或图形化工具。

- 如何启用/配置:

- 在服务器上,右键点击“我的电脑” -> “属性”。

- 切换到“远程”选项卡。

- 勾选“允许用户运行任意远程桌面程序”。

- (可选)点击“选择远程用户”来指定哪些用户账户可以远程登录,默认的“管理员”组用户通常都有权限。

- 安全建议: 为了安全,建议只使用“管理员”组中的账户,并且创建一个专用的、权限较低的远程用户账户。

远程桌面 Web 连接

这是一种基于浏览器的远程访问方式,用户无需安装专门的客户端,只需通过 IE 浏览器即可访问。

- 协议: 基于 RDP 的 Web 技术

- 如何启用/配置:

- 进入“控制面板” -> “添加或删除程序”。

- 点击“添加/删除 Windows 组件”。

- 在组件列表中,勾选“远程桌面 Web 连接”。

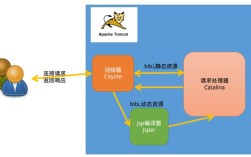

- 点击“下一步”完成安装,安装后,IIS (Internet Information Services) 会自动配置好。

- 用户可以通过 IE 浏览器访问

http://<服务器IP>/tsweb来连接。

其他远程管理方式

- 终端服务: 这是 RDP 的前身和基础,在 Windows Server 2003 中,RDP 是基于终端服务实现的,终端服务还包含“远程管理模式”,允许多个管理员同时以“管理员会话”登录,而不会像早期版本那样踢掉前一个用户。

- Windows 远程管理: 这是基于 WS-Man 协议的命令行工具,类似于现代 PowerShell 的

Enter-PSSession,在 Win2003 中功能有限,但为后来的 PowerShell Remoting 奠定了基础。 - Telnet / SSH: Telnet 是不安全的明文协议,Win2003 默认不安装,可以通过第三方 SSH 服务器(如 FreeSSHd)为服务器启用 SSH 服务,进行安全的命令行远程管理。

连接前的准备工作

-

确保网络连通性:

- 确保您的电脑和服务器在同一局域网内,或者服务器有公网 IP 地址。

- 如果在同一局域网,可以直接使用服务器的 IP 地址(如

168.1.100)。 - 如果是公网访问,确保服务器的

3389端口在路由器/防火墙上已正确映射(端口转发)。 - 强烈建议:为了安全,不要将

3389端口直接暴露在公网,可以修改默认端口,或通过 VPN 连接后再进行远程桌面访问。

-

获取服务器凭据:

您需要一个有效的用户名和密码,该用户必须是“远程桌面用户”组的成员,或者属于“管理员”组。

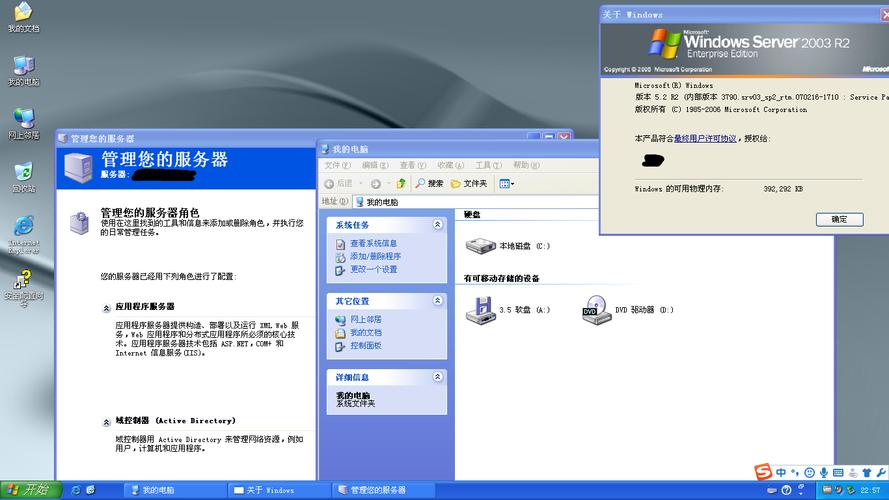

(图片来源网络,侵删)

(图片来源网络,侵删) -

启用防火墙:

- Windows Server 2003 自带防火墙,默认情况下,它可能会阻止 RDP 连接。

- 进入“控制面板” -> “Windows 防火墙”。

- 在“例外”选项卡中,勾选“远程桌面”即可。

如何进行远程桌面连接(以 Windows 10/11 为例)

-

打开远程桌面连接程序:

- 在开始菜单搜索“远程桌面连接”或

mstsc并打开。

- 在开始菜单搜索“远程桌面连接”或

-

输入服务器信息:

- 在“计算机”栏中,输入服务器的 IP 地址或计算机名。

- (可选)点击“选项”可以配置屏幕分辨率、本地资源、体验等。

-

输入凭据并连接:

- 点击“连接”。

- 输入您在服务器上的用户名和密码,然后点击“确定”。

- 如果是首次连接,可能会弹出证书警告,点击“是”继续。

安全加固建议(即使已停止支持,也应尽力做到)

由于无法获得安全更新,加固工作至关重要。

-

修改默认端口: 将 RDP 端口从

3389修改为一个不常用的端口号(如40000),这可以有效防止自动化扫描攻击。- 修改方法: 注册表路径

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp,修改PortNumber的值。

- 修改方法: 注册表路径

-

使用强密码: 确保所有管理员和远程用户账户都使用非常复杂的密码(大小写字母、数字、符号组合)。

-

限制访问 IP: 在防火墙或路由器上设置访问控制列表(ACL),只允许特定的 IP 地址访问服务器的

3389端口。 -

禁用 Guest 账户: 确保来宾账户是禁用的。

-

启用账户锁定策略: 在“本地安全策略”中设置,当密码输入错误多次后自动锁定账户,防止暴力破解。

-

定期备份: 这是最重要的最后一道防线,定期备份系统和重要数据,以便在系统被攻破后能快速恢复。

总结与替代方案

| 特性 | Windows Server 2003 (RDP) | 现代替代方案 (如 Windows Server 2025/2025) |

|---|---|---|

| 安全性 | 极低,无安全更新,高危漏洞 | 高,定期接收安全补丁和更新 |

| 功能 | 基础的图形化管理 | 强大的 PowerShell、Hyper-V、容器等现代功能 |

| 兼容性 | 只能运行非常老旧的软件 | 兼容最新软件和硬件 |

| 管理方式 | 主要依赖 RDP | RDP + PowerShell + 管理中心等 |

| 合规性 | 无法通过任何安全合规审计 | 满足各种安全合规要求 |

Windows Server 2003 是一个时代的产物,它在历史上扮演了重要角色,但由于其 停止支持 的致命缺陷,它已经完全不适合用于生产环境。

正确的做法是:

- 规划迁移: 立即制定计划,将运行在 Windows Server 2003 上的应用程序和数据迁移到现代、受支持的操作系统(如 Windows Server 2025/2025 或 Linux 发行版)。

- 物理隔离: 如果必须保留,应将其放置在一个完全物理隔离、不连接任何外部网络的测试环境中。

- 考虑云服务: 迁移到云平台(如 Azure、AWS)可以省去硬件维护的烦恼,并获得更好的安全性和可扩展性。