强烈建议不要在生产环境中部署 Windows Server 2003。

Windows Server 2003 已于 2025年7月14日 停止所有支持,包括安全更新和补丁,使用它意味着您的服务器将面临严重的安全风险,极易受到病毒、勒索软件和其他恶意攻击的侵害。

理解 Windows Server 2003 的 VPN 配置对于学习网络技术的历史或在受控的、隔离的测试环境中进行实验仍然是有价值的。

下面我将为您详细介绍 Windows Server 2003 VPN 服务器的各个方面,包括其类型、配置步骤、优缺点以及更安全的替代方案。

Windows Server 2003 支持的 VPN 类型

Windows Server 2003 主要支持两种 VPN 协议:

-

PPTP (Point-to-Point Tunneling Protocol - 点对点隧道协议)

- 优点:配置极其简单,兼容性最好,几乎所有的操作系统(从 Windows 95 到现代 Windows、macOS、Linux、iOS、Android)都内置支持。

- 缺点:安全性非常低,PPTP 使用的是微软的 MS-CHAP v2 密码验证协议,该协议在多年前已被证明存在严重漏洞,可以被轻易破解,它也不提供现代加密标准。

- 适用场景:仅适用于对安全性要求不高的临时性、非正式连接,例如家庭内网访问测试。

-

L2TP/IPSec (Layer 2 Tunneling Protocol with IPsec - 第二层隧道协议结合IP安全协议)

- 优点:安全性远高于 PPTP,L2TP 本身不提供加密,但它与强大的 IPsec 协议结合,提供了数据加密、身份验证和完整性保护,这是 Windows Server 2003 时代推荐的、更安全的 VPN 方案。

- 缺点:配置比 PPTP 复杂,需要客户端和服务器两端都进行正确配置,防火墙需要允许 UDP 端口 500 (IKE) 和 4500 (NAT-T)。

- 适用场景:需要一定安全性的正式网络连接,这是在 2003 系统上唯一可以考虑用于实际(尽管不推荐)生产环境的 VPN 方式。

在 Windows Server 2003 上配置 VPN 服务器(以 L2TP/IPSec 为例)

以下步骤假设您已经安装了 Windows Server 2003,并且服务器拥有一个固定的公网 IP 地址。

第 1 步:安装“路由和远程访问服务”

这是 VPN 服务器的基础。

- 点击 “开始” -> “管理工具” -> “管理您的服务器”。

- 在右侧的“窗口中,点击 “添加或删除角色”。

- 进入“配置您的服务器向导”,点击 “下一步”。

- 在“角色”列表中,选择 “路由和远程访问服务”,然后点击 “下一步”。

- 向导会提示您 RRAS 依赖一些组件,点击 “下一步” 继续。

- 在“服务配置”窗口中,选择 “自定义配置”,然后点击 “下一步”。

- 在 “自定义配置” 窗口中,勾选 “VPN 访问” 和 “NAT 和基本防火墙”(后者可以帮助保护您的服务器),然后点击 “下一步”。

- 确认选择无误后,点击 “下一步”,然后点击 “完成”。

- 系统会提示您现在是否启动服务,选择 “是,现在启动路由和远程访问服务”,然后点击 “确定”。

第 2 步:配置 VPN 拨入权限

默认情况下,任何用户都没有权限通过 VPN 连接。

- 右键点击 “开始” -> “管理工具” -> “Active Directory 用户和计算机” (如果是域环境) 或 “管理工具” -> “计算机管理” (如果是工作组环境)。

- 找到您希望允许 VPN 连接的用户或用户组(

VPN Users组)。 - 右键点击该用户/组,选择 “属性”。

- 切换到 “拨入” 选项卡。

- 在“网络访问权限”下,选择 “允许访问”。

- 点击 “确定” 保存。

第 3 步:配置 IPsec 策略 (L2TP 所需)

这是 L2TP/IPSec 配置中最关键也最复杂的一步。

- 点击 “开始” -> “管理工具” -> “IP 安全策略管理”。

- 在右侧窗口中,右键点击 “IP 安全策略,在本地计算机”,选择 “创建 IP 安全策略”。

- 点击 “下一步”,为策略命名,“L2TP-VPN-Policy”,然后点击 “下一步”。

- 在“安全通讯请求”窗口中,取消勾选 “激活默认响应规则”,然后点击 “下一步”。

- 勾选 “编辑属性”,然后点击 “完成”。

- 在新策略的属性窗口中,切换到 “规则” 选项卡,点击 “添加”。

- 点击 “下一步”,在 “隧道终结点” 选择 “此路由器” (服务器端)。

- 点击 “下一步”,在 “网络类型” 选择 “所有网络连接”。

- 点击 “下一步”,在 “身份验证方法” 窗口,点击 “添加”。

- 在新窗口中,选择 “使用此字符串(预共享密钥)”。

- 输入一个强密码(

MyStrongPresharedKey123!),这个密钥必须在客户端配置时完全一致。 - 点击 “确定”。

- 确保只保留了这一个身份验证方法,然后点击 “下一步”。

- 在 “IP 筛选器列表” 窗口,点击 “添加” 创建一个新的筛选器。

- 源地址:选择 “我的 IP 地址”。

- 目标地址:选择 “一个特定的子网 IP 地址”,然后输入您服务器的内网网段(

168.1.0,子网掩码255.255.0)。 - 点击 “确定”。

- 给筛选器命名,

VPN-Traffic,然后确保它被勾选,点击 “下一步”。

- 在 “筛选器操作” 窗口,点击 “添加”。

- 选择 “要求安全”,然后点击 “下一步”。

- 在 “连接类型” 窗口,选择 “所有网络连接”,点击 “下一步”。

- 在 “IP 协议” 窗口,选择 “所有网络协议”,点击 “下一步”。

- 点击 “完成”。

- 返回到规则属性窗口,确保新创建的筛选器和筛选器操作都被勾选,然后点击 “确定”。

- 回到 IP 安全策略主窗口,右键点击您刚刚创建的 “L2TP-VPN-Policy”,选择 “指派”。

第 4 步:配置防火墙和端口

确保 Windows 防火墙(或您安装的其他防火墙)允许以下流量:

- PPTP: TCP 端口 1723

- L2TP/IPSec: UDP 端口 500 (IKE) 和 4500 (NAT-T)

在 Windows Server 2003 的防火墙中,您可以通过“例外”选项卡来添加这些端口。

客户端连接配置

以 Windows 7 客户端为例:

- 打开 “网络和共享中心” -> “设置新的连接或网络”。

- 选择 “连接到工作区” -> “使用我的 Internet 连接 (VPN)”。

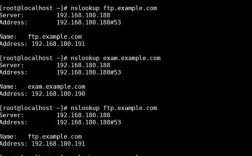

- Internet 地址:输入您服务器的公网 IP 地址或域名。

- 目标名称:任意命名,

MyOfficeVPN。

- 目标名称:任意命名,

- 勾选 “现在不连接;仅为我设置以便稍后连接”,点击 “下一步”。

- 输入您的 用户名 和 密码(即您在第 2 步中授权的用户凭据)。

- 点击 “创建” 完成设置。

- 回到“网络和共享中心”,点击您刚刚创建的 VPN 连接。

- 点击 “属性”。