Windows服务器作为企业核心业务系统的重要载体,其安全性直接关系到数据资产、业务连续性及企业声誉,随着网络攻击手段的日益复杂化,构建多层次、全方位的安全防护体系成为Windows服务器管理的核心任务,本文将从系统加固、访问控制、漏洞管理、日志审计及应急响应五个维度,详细阐述Windows服务器的安全实践策略。

系统基础安全加固

系统安全加固是服务器防护的第一道防线,需从安装阶段便贯彻安全原则,在系统部署前,应确保安装介质来源可信,并通过离线方式更新最新补丁,安装过程中需禁用不必要的服务,如Telnet、FTP等传统高危协议,仅保留业务必需的功能模块,默认账户需立即重命名或禁用,并设置高复杂度密码(建议12位以上,包含大小写字母、数字及特殊字符),文件系统权限分配应遵循最小权限原则,例如将系统盘的Everyone权限删除,仅保留Administrators组完全控制权,用户目录仅赋予用户自身读写权限。

针对网络层面,需配置Windows防火墙实现精细化端口管控,可通过“高级安全Windows防火墙”配置入站规则,仅开放业务必需端口(如Web服务的80/443端口、数据库的1433端口),并限制访问源IP,可设置规则仅允许内网特定IP段访问管理端口(如3389),同时启用日志记录功能,关闭不必要的网络协议,如NetBIOS over TCP/IP和LLMNR,可减少中间人攻击风险。

身份认证与访问控制强化

身份认证是防范未授权访问的关键环节,Windows服务器应启用多因素认证(MFA),通过Azure AD或第三方工具(如Duo)实现密码+动态令牌的双因子验证,对于本地账户,可配置账户锁定策略,例如连续5次登录失败后锁定账户30分钟,防止暴力破解攻击,特权账户管理尤为重要,建议将日常运维操作使用普通账户执行,仅在必要时通过Just Enough Administration(JEA)或Privileged Access Workstation(PAW)提升权限,避免长期使用Administrator账户。

组策略(Group Policy)是集中管控访问权限的有效工具,可通过组策略统一设置密码复杂度策略(如启用密码历史记录、强制密码最长使用期限)、禁用Guest账户、限制SAM账户的匿名枚举等,对于敏感服务器,还可配置“只读域控制器”(RODC)或“受限组”策略,确保权限变更可追溯,通过“受限组”策略将Administrators组成员固定为指定账户,防止恶意添加后门账户。

漏洞管理与补丁更新

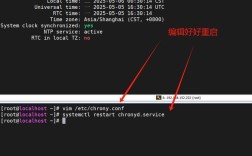

漏洞是攻击者入侵的主要突破口,需建立常态化的漏洞管理机制,Windows系统提供的“Windows Update”服务应配置为自动更新模式,并设置更新窗口期(如凌晨2点-4点),避免影响业务,对于关键业务服务器,可采用“WSUS(Windows Server Update Services)”实现补丁的集中审批与测试,先在测试环境验证兼容性,再分批次部署到生产环境。

第三方软件漏洞同样不容忽视,可通过第三方工具(如Qualys、Nessus)定期扫描服务器上安装的软件版本(如Apache、MySQL、.NET Framework),及时修复高危漏洞,若检测到OpenSSL存在“心脏滴血”漏洞,需立即升级至安全版本或应用官方补丁,需禁用或卸载不使用的软件组件,如删除默认的IIS示例站点和ASP.NET测试页,减少攻击面。

日志监控与审计分析

日志是安全事件追溯与威胁发现的重要依据,Windows服务器需启用全面的日志记录功能,包括安全日志(账户登录、权限变更)、系统日志(服务启动失败、驱动加载异常)及应用日志(IIS、SQL Server等),通过“本地安全策略”配置“审核对象访问”“审核特权使用”等事件,确保敏感操作可被记录,可设置当Administrator账户登录或文件被删除时自动生成审计日志。

为提升日志分析效率,建议部署集中式日志管理系统(如ELK Stack、Splunk),通过配置日志采集规则,将多台服务器的日志汇聚到中央服务器,并利用正则表达式过滤异常行为,监控“4625”(登录失败)事件日志,当同一IP短时间内多次触发失败登录时,自动触发告警并临时封禁该IP,定期备份日志至异地存储,确保日志数据不被篡改或删除。

应急响应与灾备恢复

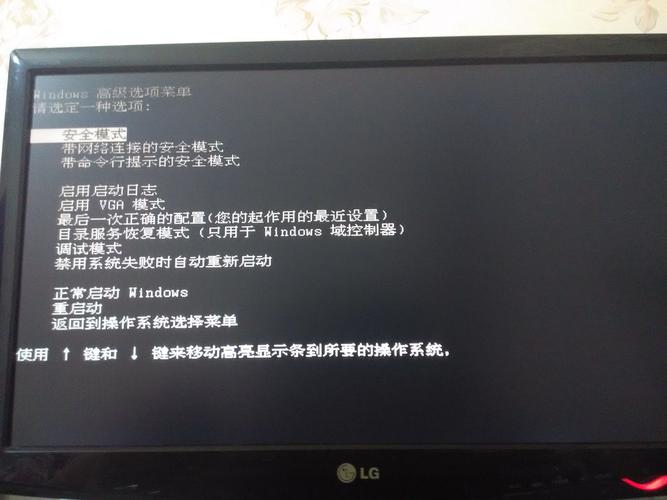

尽管采取了多重防护措施,仍需制定完善的应急响应预案,应建立隔离机制,当服务器感染病毒或遭受攻击时,立即断开网络连接(物理隔离或逻辑隔离),并通过镜像快照备份系统状态,避免证据丢失,需分析攻击路径,通过日志、进程列表(tasklist)、网络连接(netstat -an)等工具定位恶意程序,并清除后门账户、异常服务等。

灾备恢复是保障业务连续性的最后一道防线,建议定期(如每周)对服务器系统盘及关键数据进行增量备份,每月进行全量备份,并验证备份数据的可恢复性,通过“Windows Server Backup”或第三方工具(如Veeam)配置自动化备份策略,并将备份数据异地存储,可设置备份保留周期为3个月,确保在数据损坏时可快速恢复至最近时间点。

相关问答FAQs

问题1:如何判断Windows服务器是否遭受了勒索病毒攻击?

解答:可通过以下迹象综合判断:① 文件后缀被异常修改(如.docx变为.locked);② 桌面或文件夹出现勒索信文件(如README.txt);③ 系统关键进程(如svchost.exe)出现异常高CPU占用;④ 无法正常访问或打开文件,提示“权限不足”或“文件加密”;⑤ 安全日志中频繁出现“4625”(登录失败)或“4624”(成功登录)但实际无操作记录,若发现以上迹象,应立即断开网络连接,使用杀毒工具(如Windows Defender Offline)扫描,并从备份恢复数据。

问题2:Windows服务器如何防范暴力破解攻击?

解答:可采取以下措施:① 启用账户锁定策略,账户锁定阈值”设置为5次失败尝试,“锁定时间”设置为30分钟;② 修改默认远程桌面端口(3389)为非标准端口(如8080),并通过防火墙限制访问源IP;③ 部署SSH网关或VPN,仅允许通过加密通道访问服务器;④ 使用强密码策略(如16位以上包含大小写字母、数字及特殊字符),并定期更换密码;⑤ 启用Windows Defender的“攻击表面减少规则”,限制远程桌面服务的认证协议(如仅允许CredSSP)。