- 什么是证书服务?

- Windows Server 2008 证书服务的核心组件

- 部署证书服务的步骤

- 证书申请与颁发流程

- 管理证书颁发机构

- 重要注意事项和最佳实践

什么是证书服务?

证书服务,其核心是证书颁发机构,是一个负责创建、管理和颁发数字证书的服务器,数字证书是网络世界中的“身份证”,它将公钥与一个实体(如用户、计算机、网站或应用程序)的身份绑定在一起,用于:

- 身份验证:验证用户、计算机或网站的身份。

- 加密通信:建立安全的 SSL/TLS 通道,保护数据在传输过程中的机密性和完整性(HTTPS 网站)。

- 数字签名:确保软件、文档或邮件的来源可信且内容未被篡改。

最常见的 CA 类型是 企业 CA 和 独立 CA。

-

企业 CA:

- 与 Active Directory 深度集成。

- 自动从 AD 中读取用户和计算机信息,无需手动申请。

- 证书自动通过组策略分发和安装。

- 适用于需要自动化管理的内部环境。

-

独立 CA:

- 不依赖 Active Directory。

- 需要手动提交证书申请,并由管理员手动审批。

- 适用于不使用 AD 的环境,或者需要更高安全控制、手动审核的场景(如面向公众的根 CA)。

Windows Server 2008 证书服务的核心组件

在 Windows Server 2008 中,证书服务由以下几个关键部分组成:

- 证书颁发机构:核心服务,负责策略、证书的颁发和吊销。

- 证书模板:定义了证书的“规格”,如有效期、密钥用法、扩展属性等,管理员可以修改模板来创建不同类型的证书(如用户登录证书、Web 服务器证书、代码签名证书等)。

- 证书注册:客户端通过 Web 接口、组策略或 MMC 管理单元向 CA 申请证书。

- 证书存储:客户端和服务器上存储已颁发和吊销证书的位置,包括“个人”、“受信任的根证书颁发机构”、“其他人”等逻辑存储区。

- 证书吊销列表:当私钥泄露或证书不再有效时,CA 会将证书加入 CRL,客户端在验证证书时会检查 CRL,以确保证书未被吊销。

- 在线响应程序:客户端通过此服务在线查询证书状态(是否被吊销),比下载整个 CRL 更高效。

部署证书服务的步骤

以下是在 Windows Server 2008 R2 上安装企业 CA 的典型步骤:

前提条件:

- 服务器操作系统为 Windows Server 2008 R2(DataCenter 或 Enterprise 版本)。

- 服务器已加入 Active Directory 域。

- 服务器上安装了 IIS(Web 服务器角色),因为证书服务的 Web 注册界面需要它。

安装步骤:

- 服务器管理器:打开“服务器管理器”,点击“角色”,然后点击“添加角色”。

- 选择角色:在“添加角色向导”中,勾选 “Active Directory 证书服务”。

- 简介:点击“下一步”。

- 选择角色服务:

- 勾选 “证书颁发机构”。

- (可选)可以同时勾选 “证书注册 Web 服务” 和 “证书注册策略 Web 服务”,以启用 Web 申请界面,这是非常推荐的做法。

- 设置 CA 类型:

- 选择 “企业根证书颁发机构”,如果是子 CA,则选择“企业 subordinate CA”。

- 注意:在生产环境中,最佳实践是先部署一个离线的根 CA,然后再部署一个联机的企业 CA 作为子 CA,以提高安全性。

- 设置私钥:

- 选择 “创建新的私钥”。

- 选择 “加密服务提供程序” 和 “密钥长度”(通常为 2048 位或更高)。

- 选择 “私钥用途”,如“签名”和“交换”。

- CA 名称和有效期:

- 输入 CA 的公用名称,

MyCorp-Root-CA。 - 设置证书的有效期,根 CA 通常较长(如 5-10 年),子 CA 较短(如 2-5 年)。

- 输入 CA 的公用名称,

- 证书数据库和日志:

指定证书数据库和日志文件的存储位置,使用默认位置即可。

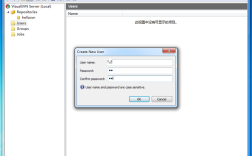

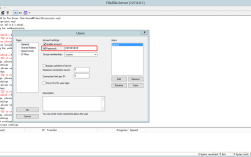

(图片来源网络,侵删)

(图片来源网络,侵删) - 配置证书申请设置:

选择默认的权限设置,或根据需要进行自定义。

- 确认安装:检查摘要信息,然后点击“安装”。

安装完成后,服务器将自动生成一个自签名的根证书,并将其发布到 Active Directory 中。

证书申请与颁发流程

以最常见的用户申请客户端身份验证证书为例:

- 策略自动注册:管理员通过组策略启用 “计算机证书自动注册” 策略。

- 路径:

计算机配置->策略->Windows 设置->安全设置->公钥策略->证书服务客户端->自动证书注册。 - 添加要应用的证书模板(如“用户”模板)。

- 路径:

- 客户端触发:域用户登录到域内的客户端计算机。

- 后台申请:客户端计算机检测到策略,向配置好的企业 CA 发送证书申请。

- CA 颁发:CA 收到申请后,根据证书模板的策略(通常无需审批)自动颁发证书。

- 证书安装:证书自动安装到用户的“个人”证书存储区中,用户无需任何操作。

对于 Web 服务器证书,管理员可以在 Web 服务器上通过 IIS 管理器,为站点请求一个“服务器身份验证”证书,CA 同样可以自动颁发。

管理证书颁发机构

安装完成后,可以通过以下工具管理 CA:

- 证书颁发机构 MMC 管理单元:

- 最核心的管理工具,在 CA 服务器上运行

certsrv.msc即可打开。 - 管理任务:

- 挂起证书:查看、审批或拒绝待处理的证书申请。

- 颁发的证书:查看所有已颁发的证书。

- 吊销的证书:查看已吊销的证书。

- 证书模板:管理和修改可用的证书模板(需要管理员权限)。

- 任务:执行备份、配置、维护等操作。

- 最核心的管理工具,在 CA 服务器上运行

- 证书 MMC 管理单元:

- 在任何 Windows 机器上运行

certmgr.msc。 - 用于查看和管理本地计算机或当前用户的证书存储。

- 在任何 Windows 机器上运行

- Web 界面:

- 访问

https://<CA服务器名>/certsrv。 - 用户可以在此申请证书、查看证书状态、下载 CRL 等。

- 访问

重要注意事项和最佳实践

警告:Windows Server 2008 已停止支持!

这是最重要的一点,自 2025 年 1 月 14 日起,微软已停止对 Windows Server 2008 和 2008 R2 的所有支持,包括安全更新,这意味着:

- 严重安全风险:运行此系统的 CA 没有安全补丁,极易成为攻击目标,一旦 CA 被攻破,所有由它颁发的证书都将失去信任,后果灾难性。

- 合规性问题:许多行业标准和法规(如 PCI DSS)要求系统必须得到厂商支持。

- 功能过时:支持的加密算法和密钥长度可能已不满足现代安全要求。

强烈建议:尽快规划将您的证书服务迁移到更新的平台,如 Windows Server 2012 R2 或更高版本。

如果必须在遗留环境中运行,请遵循以下最佳实践:

- 网络隔离:将 CA 服务器放置在高度受控的网络段中,关闭所有不必要的端口和服务,仅允许必要的通信(如证书申请和 CRL 查询)。

- 物理安全:确保服务器机房有严格的物理访问控制。

- 定期备份:定期备份 CA 的私钥和证书数据库,这是灾难恢复的关键。

- 使用硬件安全模块:如果可能,将 CA 的私钥存储在 HSM 中,而不是服务器的硬盘上,以防止私钥被盗。

- 最小权限原则:严格控制谁可以管理 CA 和修改证书模板。

- 监控和审计:启用详细的审核日志,监控所有与 CA 相关的管理操作和证书颁发活动。

- 考虑使用独立 CA:对于根 CA,强烈建议使用离线的独立 CA,只有在需要签发证书时才将其联机,操作完成后立即断开网络。

Windows Server 2008 证书服务是一个功能强大但技术陈旧的工具,理解其工作原理对于维护遗留系统至关重要,由于其已停止支持带来的巨大安全风险,您的首要任务应该是制定一个清晰的迁移计划,将其升级到现代、受支持的 Windows Server 版本,以确保 PKI 基础设施的安全性和可靠性。