这是一个非常重要且常见的网络安全实践,我会从以下几个方面为你进行全面、深入的解析:

- 它是什么? - 定义和工作原理

- 为什么需要它? - 核心优势与必要性

- 如何配置它? - 以 Linux 上的 vsftpd 为例的详细步骤

- 客户端如何连接? - 常见 FTP 客户端的配置

- 常见问题与注意事项

它是什么?(定义和工作原理)

FTP over TLS,通常也被称为 FTPES (FTP Explicit Secure),是一种通过 TLS (Transport Layer Security) 协议来保护 FTP (File Transfer Protocol) 流量安全的机制。

就是在传统的、不安全的 FTP 连接上,增加了一层“加密隧道”。

工作原理 (Explicit 模式 - 最常用)

FTP over TLS 主要工作在 显式模式 下,这也是目前的标准和推荐模式,其工作流程如下:

- 建立控制连接:客户端首先像普通 FTP 一样,与服务器的 21 端口建立一个非加密的控制连接。

- 启动 TLS 协商:客户端通过控制连接向服务器发送一个

AUTH TLS命令。 - 服务器响应:服务器收到该命令后,如果支持 FTPES,会回复

234 AUTH TLS successful,之后,服务器会开始 TLS 握手过程。 - 建立加密通道:客户端和服务器开始 TLS 握手,协商加密算法,并验证服务器证书(可选但强烈建议),握手成功后,原本的、明文的控制连接就变成了一个加密的 TLS 通道。

- 建立数据连接:所有后续的命令(如

USER,PASS,LIST,RETR等)都会通过这个加密的控制通道发送。 - 数据传输加密:当需要传输文件或列表时,FTP 会建立一个数据连接,根据 FTP 的模式(主动或被动),这个数据连接也会在 TLS 保护下进行,确保文件内容也是加密的。

一个重要的兄弟:FTP over SSL (Implicit FTPS) 还有一种叫 Implicit FTPS 的模式,在这种模式下,客户端一连接到服务器的 990 端口,就直接开始 TLS 握手,无需发送

AUTH TLS命令,这是早期的标准,现在已经不推荐使用,因为它不够灵活,且可能与现代网络环境(如防火墙)有冲突,我们今天讨论的 FTP over TLS 主要指的就是 Explicit FTPS (FTPES)。(图片来源网络,侵删)

为什么需要它?(核心优势与必要性)

传统的 FTP 是极不安全的,原因如下:

- 用户名和密码明文传输:当你登录 FTP 时,你的用户名和密码会以明文形式在网络中传输,任何在数据路径上的人(如中间人、同网络攻击者)都可以使用抓包工具(如 Wireshark)轻易地窃取。

- 明文传输:你上传或下载的任何文件,其内容也都是明文传输的,这意味着商业合同、个人隐私、源代码等敏感信息完全暴露无遗。

FTP over TLS 解决了这些问题,带来了以下核心优势:

-

安全性:

- 认证:通过验证服务器证书,客户端可以确认它正在连接的是真正的服务器,而不是一个伪造的“中间人”服务器,这防止了 DNS 欺骗等攻击。

- 加密:所有控制命令(包括密码)和传输的数据都被加密,即使数据被截获,攻击者也无法读取其内容,这确保了数据的机密性和完整性。

-

合规性:

(图片来源网络,侵删)

(图片来源网络,侵删)- 许多行业标准和法律法规(如 GDPR, PCI DSS, HIPAA)都要求保护敏感数据,使用 FTP over TLS 是满足这些合规性要求的基本步骤,不加密传输敏感数据可能会导致严重的法律和财务后果。

-

防止数据篡改:

- 加密不仅防止了窃听,还能防止数据在传输过程中被恶意篡改,因为任何对加密数据的修改都会导致解密失败,从而保证了数据的完整性。

如何配置它?(以 vsftpd 为例)

vsftpd (Very Secure FTP Daemon) 是在 Linux 系统上最流行的 FTP 服务器软件,下面我们以在 Ubuntu/Debian 系统上配置 vsftpd 为例,展示如何开启 FTPES。

第 1 步:安装 vsftpd 和 SSL 证书工具

sudo apt update sudo apt install vsftpd openssl

第 2 步:创建 SSL 证书

为了加密,服务器需要一个私钥和一个证书,你可以使用自签名证书进行测试,但在生产环境中,强烈建议从受信任的证书颁发机构 购买证书。

这里我们创建一个自签名证书用于演示:

# 创建一个存放证书的目录 sudo mkdir -p /etc/ssl/private # 生成私钥和证书 # 注意:这里的密码可以留空,或者设置一个,这样每次启动 vsftpd 时都需要输入密码 sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/vsftpd.pem -out /etc/ssl/private/vsftpd.pem

执行上述命令后,会要求你填写一些证书信息(如国家、城市、组织名等),这些信息会出现在证书里,可以随意填写。

第 3 步:配置 vsftpd

编辑 vsftpd 的主配置文件:

sudo nano /etc/vsftpd.conf

找到并修改/添加以下配置项:

# 允许本地用户登录 local_enable=YES write_enable=YES # --- FTP over TLS 配置开始 --- # 启用 FTPES (Explicit FTP over TLS) ssl_enable=YES # 指定 SSL 证书和私钥的路径 rsa_cert_file=/etc/ssl/private/vsftpd.pem rsa_private_key_file=/etc/ssl/private/vsftpd.pem # 控制连接必须使用 TLS (推荐设置) force_local_data_ssl=YES force_local_logins_ssl=YES # 设置 TLS 协议版本,禁用不安全的旧版本 ssl_tlsv1_2=YES ssl_tlsv1_1=YES ssl_sslv2=NO ssl_sslv3=NO # 可选:要求客户端提供证书(双向认证,通常不必要) # allow_anon_ssl=NO # force_anon_data_ssl=YES # force_anon_logins_ssl=YES # ssl_request_cert=YES # --- FTP over TLS 配置结束 --- # 其他安全设置(推荐) anonymous_enable=NO local_root=/home/$USER chroot_local_user=YES allow_writeable_chroot=YES

配置解释:

ssl_enable=YES: 开启 SSL/TLS 支持。force_local_logins_ssl=YES: 强制所有本地用户的登录过程(包括用户名和密码)都必须通过 TLS 加密,这是最关键的设置之一。force_local_data_ssl=YES: 强制所有数据传输都必须通过 TLS 加密。ssl_tlsv1_2=YES, ssl_tlsv1_1=YES: 只允许使用较安全的 TLS 1.1 和 1.2 版本。

第 4 步:创建 FTP 用户并设置权限

# 创建一个新用户用于 FTP sudo adduser ftpuser # 将用户添加到 ftpusers 组(如果需要) # sudo usermod -aG ftpusers ftpuser

第 5 步:设置防火墙规则

确保防火墙允许 FTP 流量,FTP 的数据连接是动态的,所以需要打开一个被动端口范围。

# 打开 21 端口 (控制连接) sudo ufw allow 21/tcp # 打开一个被动端口范围 (21100-21110) sudo ufw allow 21100:21110/tcp # 启用防火墙 (如果未启用) sudo ufw enable

第 6 步:重启 vsftpd 服务

sudo systemctl restart vsftpd sudo systemctl enable vsftpd # 设置开机自启

你的 FTP 服务器已经配置好了 FTPES,你可以使用 netstat 或 ss 命令查看 21 端口是否在监听:

sudo ss -tulnp | grep 21

客户端如何连接?

现在服务器端已经配置好了,你需要一个支持 FTPES 的客户端。

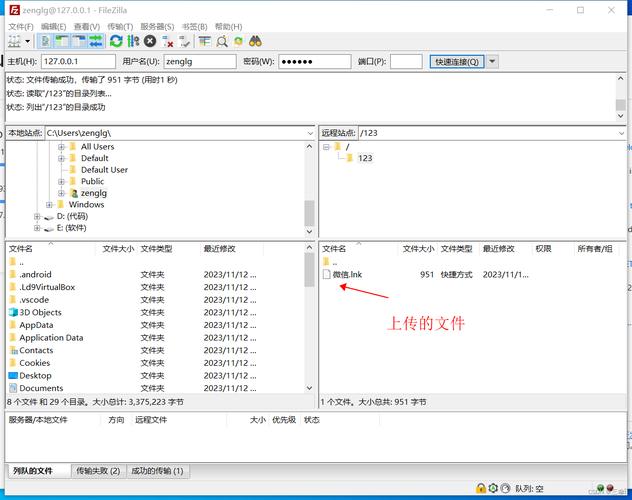

FileZilla (最常用)

- 打开 FileZilla,在站点管理器中创建一个新站点。

- 协议:选择

FTP - File Transfer Protocol。 - 主机:输入你的服务器 IP 或域名。

- 端口:

21。 - 加密:这是最关键的一步,从下拉菜单中选择 "Require explicit FTP over TLS",这就是 FTPES。

- 用户名 和 密码:填入你创建的 FTP 用户凭据。

- 点击“连接”。

FileZilla 会自动与服务器进行 AUTH TLS 握手,建立安全连接,连接成功后,右下角的“状态”信息会显示“加密连接已激活”。

其他客户端

- Windows 命令行:现代 Windows 10/11 的

ftp.exe客户端支持,连接后,在ftp>提示符下输入auth命令即可开始 TLS 协商。 - Linux

lftp:一个非常强大的命令行工具。lftp ftpuser:password@your_server_ip -e "set ftp:ssl-force true; set ftp:ssl-protect-data true; ls; exit"

或者更简单地:

lftp -u ftpuser,password your_server_ip lftp ftpuser@your_server_ip:~> set ftp:ssl-protect-data on lftp ftpuser@your_server_ip:~> ls

常见问题与注意事项

-

连接失败,提示“无法建立安全连接”:

- 证书问题:最常见的原因是客户端不信任你的服务器证书,如果你用的是自签名证书,你需要将服务器的证书文件(

.pem)导入到客户端的“受信任的根证书颁发机构”存储区中。 - 协议不匹配:确保客户端选择的加密方式是 "Require explicit FTP over TLS",而不是 "Require implicit FTP over SSL"。

- 防火墙问题:确保服务器的 21 端口和被动端口范围是开放的。

- 证书问题:最常见的原因是客户端不信任你的服务器证书,如果你用的是自签名证书,你需要将服务器的证书文件(

-

被动模式连接失败:

- FTP 数据连接是动态的,如果你在防火墙或路由器上做了 NAT 端口转发,必须确保 PASV 模式的端口范围在配置文件和防火墙规则中是一致的,vsftpd 的默认 PASV 端口范围可能不是你想要的,可以在配置文件中用

pasv_min_port和pasv_max_port来指定。

- FTP 数据连接是动态的,如果你在防火墙或路由器上做了 NAT 端口转发,必须确保 PASV 模式的端口范围在配置文件和防火墙规则中是一致的,vsftpd 的默认 PASV 端口范围可能不是你想要的,可以在配置文件中用

-

性能影响:

加密/解密过程会消耗一定的 CPU 资源,对于现代服务器来说,这个影响微乎其微,除非你正在以极高的并发和速度传输海量小文件。

-

更现代的替代方案:

- 虽然 FTPES 很好地解决了 FTP 的安全问题,但 FTP 协议本身的设计(如两个连接、状态管理等)比较复杂和陈旧。

- 强烈建议在新项目中考虑使用更现代、更安全的协议:

- SFTP (SSH File Transfer Protocol):它运行在 SSH 协议之上,使用单个加密连接,功能强大且配置简单,是目前最推荐的文件传输方式。

- WebDAV:基于 HTTP/HTTPS,可以通过浏览器或客户端访问,非常适合内容管理系统。

- FTPS (Implicit FTP over SSL):如前所述,是旧标准,不推荐。

配置 FTP over TLS (FTPES) 是为传统 FTP 服务增加安全性的必要且有效的手段,它通过 TLS 加密保护了用户凭据和传输数据,满足了现代网络安全和合规性的要求。

通过以上步骤,你应该能够成功地在你的服务器上部署一个安全的 FTPES 服务,但请记住,对于任何新的应用,优先考虑 SFTP 等更现代的协议会是更好的选择。