我必须强调一个极其重要的警告:

⚠️ 严重警告:Windows Server 2003 已完全停止支持

Microsoft 已经在 2025 年 7 月 14 日正式停止了对 Windows Server 2003 的所有支持,包括安全更新、补丁和技术支持。

这意味着:

- 极度安全风险:任何在 Server 2003 上发现的新的安全漏洞(0-day 漏洞)将永远不会被修复,您的 VPN 服务器将成为黑客、勒索软件和恶意软件入侵您内部网络的一个巨大、敞开的门户。

- 无法合规:几乎所有的行业标准(如 PCI DSS、HIPAA、GDPR)都要求操作系统必须处于支持状态,使用 Server 2003 将使您的组织无法通过安全审计,并可能面临巨额罚款。

- 性能和兼容性问题:它不支持现代的硬件、软件和网络协议(如 TLS 1.2/1.3),性能和稳定性远不如现代服务器系统。

强烈建议、恳求您,绝对不要将 Windows Server 2003 VPN 部署在生产环境中。 以下信息仅用于学习、历史回顾或极其有限的、隔离的测试环境。

如果您已经了解并接受了上述风险,或者只是出于怀旧和学习目的想了解它如何工作,那么请继续阅读。

Windows Server 2003 VPN 服务器概述

Windows Server 2003 提供了两种主要的 VPN 服务:

- 远程访问 VPN:允许单个客户端(如笔记本电脑、手机)通过互联网安全地连接到公司内部网络,这就像为您的设备创建了一条安全的“隧道”。

- 站点到站点 VPN:允许两个或多个物理上分离的局域网(分公司网络和总部网络)通过互联网安全地连接起来,仿佛它们在同一个局域网内。

主要 VPN 协议

Server 2003 支持以下 VPN 协议:

- PPTP (Point-to-Point Tunneling Protocol):

- 优点:设置最简单,兼容性最好(几乎所有操作系统都内置支持)。

- 缺点:安全性最差,其加密标准已被证明是不安全的,很容易被破解。在 2025 年的今天,绝对不应该使用 PPTP。

- L2TP/IPSec (Layer 2 Tunneling Protocol with IP Security):

- 优点:结合了 L2TP 的安全性和 IPSec 的加密和认证,安全性远高于 PPTP,是 Server 2003 时代推荐的标准协议。

- 缺点:配置比 PPTP 复杂,需要共享密钥或数字证书进行认证。

- SSTP (Secure Socket Tunneling Protocol):

- 注意:SSTP 是在 Windows Server 2008 和 Windows Vista SP1 中首次引入的,Windows Server 2003 原生不支持 SSTP。 这是一个常见的误解,SSTP 使用 SSL/TLS 加密,能更好地穿透防火墙,是现代 VPN 的一个优秀选择,但与 Server 2003 无关。

如何在 Windows Server 2003 上配置 VPN 服务器(以 L2TP/IPSec 为例)

以下是配置远程访问 VPN 的基本步骤:

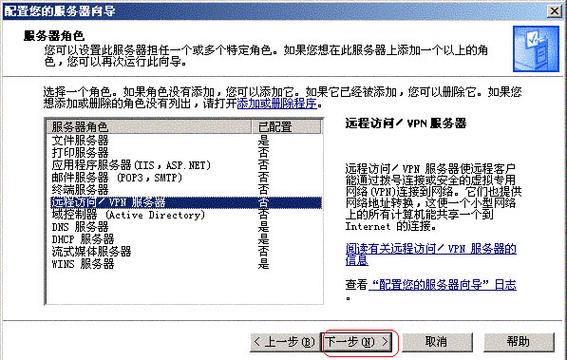

第 1 步:安装“路由和远程访问服务”

- 添加角色:进入“控制面板” -> “添加或删除程序” -> “添加/删除 Windows 组件”。

- 选择网络服务:在组件列表中,找到并勾选“网络服务”。

- 详细设置:点击“详细信息”,确保勾选了“路由和远程访问服务”。

- 完成安装:点击“确定”,下一步”,等待安装完成。

第 2 步:配置路由和远程访问服务

- 启动配置向导:安装完成后,系统通常会自动弹出“路由和远程访问服务器安装向导”,如果没有,可以在“管理工具”中找到并打开“路由和远程访问”。

- 选择自定义配置:在向导中,选择“自定义配置”。

- 启用服务:在“自定义配置”页面,选择“远程访问(拨号或 VPN)”。

- 完成配置:点击“完成”,然后系统会提示您现在启动服务,选择“是”,启动路由和远程访问服务。

第 3 步:设置 IP 地址分配

VPN 客户端需要一个 IP 地址才能连接到您的内部网络,您有两种方式:

- 方式一(推荐):使用 DHCP 服务器

确保您的网络中有一个正在运行的 DHCP 服务器,VPN 服务器会自动请求 DHCP 服务器为客户端分配 IP 地址。

- 静态 IP 地址池

- 在“路由和远程访问”管理控制台中,右键点击您的服务器名称,选择“属性”。

- 切换到“IP”选项卡。

- 勾选“启用 IP 地址分配器 (DHCP) 和静态 IP 地址池”。

- 点击“静态地址池” -> “添加”,定义一个不与您内部网络冲突的 IP 地址范围(起始

168.10.200,结束168.10.250)。

第 4 步:配置用户拨入权限

默认情况下,所有用户都没有权限通过 VPN 连接。

- 打开“Active Directory 用户和计算机”:这是域环境的推荐方式。

- 选择用户:右键点击需要授权的用户,选择“属性”。

- 拨入选项卡:切换到“拨入”选项卡。

- 授予权限:在“远程访问权限”下,选择“允许访问”。

- (可选)设置策略:您也可以通过“路由和远程访问” -> “IP 路由选择” -> “远程访问策略”来设置更复杂的访问规则(允许特定用户组在特定时间连接)。

第 5 步:配置 L2TP/IPSec 策略(关键安全步骤)

为了使用更安全的 L2TP/IPSec 而非 PPTP,您需要配置 IPSec 策略。

- 打开“管理工具” -> “IP 安全策略,在本地计算机”。

- 创建新策略:在右侧窗格,右键点击“创建 IP 安全策略”。

- 命名策略:给策略起一个名字,L2TP VPN IPSec Policy”,然后点击“下一步”。

- 跳过默认响应规则:在“默认响应规则”页面,选择“否”,点击“下一步”。

- 添加筛选器:在“IP 筛选器列表”页面,点击“添加”。

- 源地址:选择“我的 IP 地址”。

- 目标地址:选择“一个特定的 IP 子网或地址”,然后输入您的 VPN 服务器的公网 IP 地址。

- 协议:选择任何协议。

- 点击“确定”并“下一步”。

- 筛选器操作:选择“要求安全”。

- 身份验证方法:这是最关键的一步。

- 强烈建议使用“使用此字符串(预共享密钥)”,设置一个强密码作为预共享密钥(

MySuperSecretVPNKey123!)。 - (高级)使用证书:如果您的环境有公钥基础设施,使用数字证书认证比预共享密钥更安全,但配置复杂得多。

- 强烈建议使用“使用此字符串(预共享密钥)”,设置一个强密码作为预共享密钥(

- 完成向导:根据向导提示完成剩余步骤,并确保勾选“编辑属性”。

- 应用设置:在策略属性中,确保“使用此密钥作为密钥交换的密钥”被勾选,然后切换到“规则”选项卡,确保规则是活动的。

- 指派策略:在 IP 安全策略列表中,右键点击您创建的策略,选择“指派”。

您的 VPN 服务器配置就完成了。

客户端连接

在客户端电脑(Windows XP/7/10)上:

- 进入“网络连接”。

- 创建一个新的“网络连接”,选择“连接到我的工作场所的网络” -> “虚拟专用网络连接”。

- 输入 VPN 服务器的公网 IP 地址或域名。

- 在“安全”选项卡中,选择“高级”,然后设置 VPN 类型为 “Layer 2 Tunneling Protocol with IPsec (L2TP/IPsec)”。

- 输入您在服务器上配置的预共享密钥。

- 输入您的域用户名和密码进行连接。

替代方案

鉴于 Windows Server 2003 的巨大风险,请务必考虑以下现代、安全的替代方案:

- 现代 Windows Server:Windows Server 2012 R2 及更高版本(如